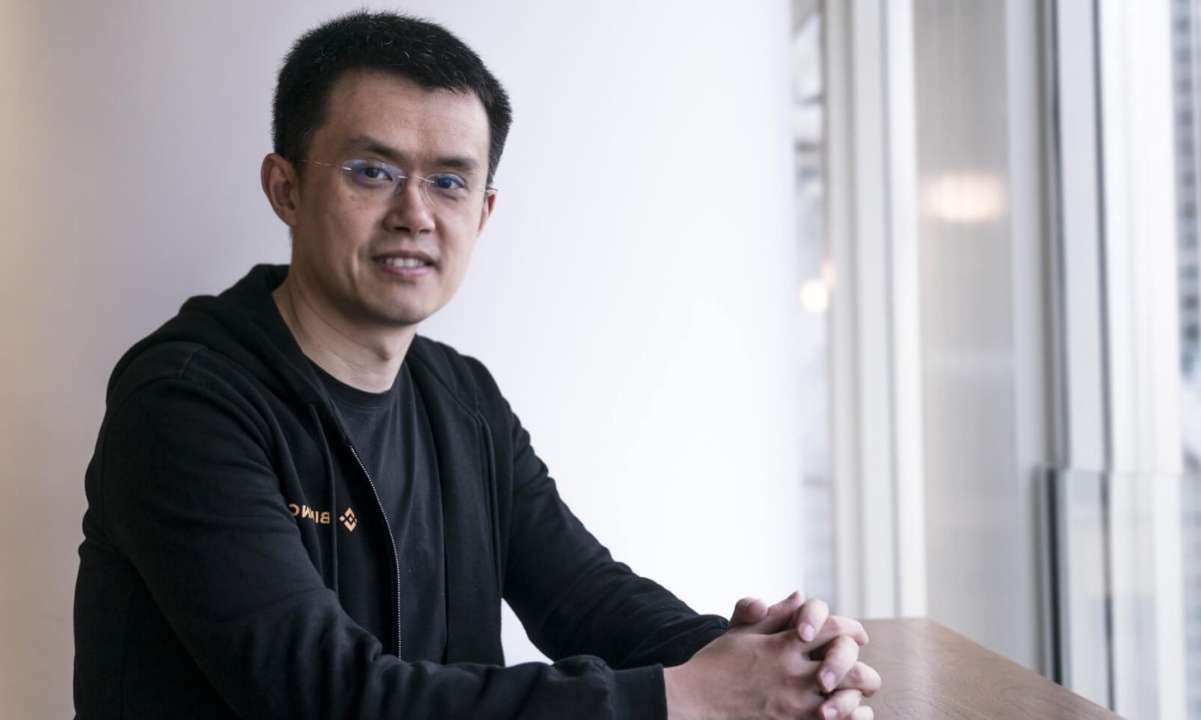

Бывший генеральный директор Binance Changpeng Zhao (CZ) раскритиковал посмертное обновление Safe Beallet's Beartem о взломе Bybit, назвав его «не так уж и здорово» и вызывая опасения по поводу того, как злоумышленники обманули несколько подписчиков.

Его комментарии посвящены отчету аудита, в котором говорится, что нарушение возникло из -за компромисса инфраструктуры Safe, а не систем Exchange.

Безопасный ответ

Судебные расследования показали, что скомпрометированные полномочия для безопасного кошелька привели к эксплойту байбита в размере почти 1,5 миллиарда долларов. В заявлении на X в среду провайдер крипто -кошелька подтвердил результаты, заявив, что взлом был связан с «скомпрометированной машиной для разработчика безопасного кошелька».

Компания подчеркнула, что отчеты не выявили уязвимостей в своих интеллектуальных контрактах или на основе исходного кода. Он также объявил, что полностью перестроил и перенастроит свою инфраструктуру и изменила все полномочия, гарантируя, что вектор атаки «полностью устранен».

Тем не менее, CZ раскритиковал заявление, сказав:

«Это обновление от Safe не так уж и здорово. Он использует смутный язык, чтобы размышлять над проблемами. У меня больше вопросов, чем ответов после прочтения».

Он спросил, что означало «компромисс сейфной {кошелек} разработчик» и как произошла атака, спрашивая, была ли вовлеченная социальная инженерия или вирус. Он также спросил, как у машины разработчика был доступ к учетной записи, управляемой Bybit, и был ли код развернут непосредственно для производства.

Были выдвинуты дополнительные опасения по поводу того, как злоумышленники обходили проверку бухгалтерской бухгалтерской книги, было ли задействовано слепое подписание, или если подписчики не смогли должным образом проверить.

Отчет и обновления

26 февраля Bybit выпустил судебный аудит, проведенный Sygnia и Verichains о атаке. Аудит показал, что были скомпрометированы полномочия разработчиков, что дало хакерам доступ к инфраструктуре кошелька, что привело к тому, что подписавшие были обмануты в утверждении вредоносной сделки.

Согласно отчету, эксплойт проводился с использованием «кода злоумышленника JavaScript», который был введен в систему веб -сервисов Amazon Safe двумя днями ранее. Сценарий активировался только тогда, когда транзакции поступили по конкретным адресам контрактов, в том числе контракт Bybit с несколькими SIG и другой адрес, подозреваемый в том, что он принадлежит преступнику.

Спустя всего через две минуты после взлома злоумышленники удалили вредоносный код из системы Safe и исчез. Судебные эксперты и компания также подтвердили, что инфраструктура Bybit не была скомпрометирована.

С момента инцидента Бибит одолжил 40 000 ETH у Bitget для удовлетворения требований об отмене средств, которые с тех пор были погашены. Фирма также восстановила свои резервы с помощью кредитов, покупок активов и депозитов китов, обеспечив 446 870 ETH, оцененные в 1,23 миллиарда долларов. Генеральный директор Бен Чжоу подтвердил, что в настоящее время обмен имеет 100% поддержку для клиентских активов.

Источник