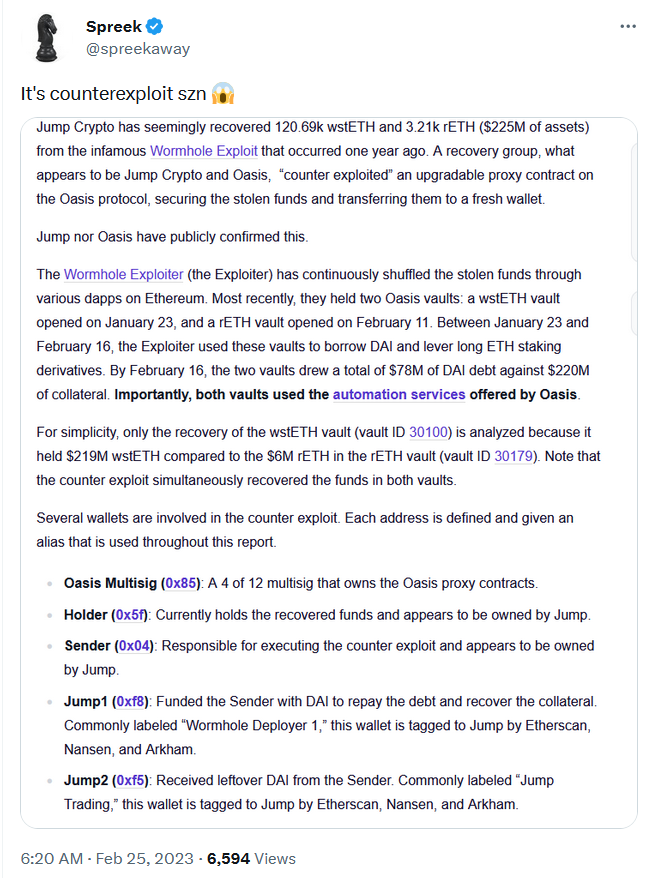

Инфраструктурная фирма Jump Crypto и Decentralized Finance (DeFi) Platform Oasis.App провела «противодействие хакеру протокола червоточины, причем дуэт удалось вернуть цифровые активы на сумму 225 миллионов долларов и передавать их в безопасный кошелек.

Атака червоточины произошла в феврале 2022 года и увидела обернутый ETH (Weth) на 321 млн. Долл.

С тех пор хакер переключился вокруг украденных средств через различные децентрализованные приложения (DApps) на основе Ethereum, и через Oasis они недавно открыли упакованное хранилище ETH (WSTETH) 23 января, и в качестве ракетного бассейна (Reth) хранилище 11 февраля.

В сообщении в блоге от 24 февраля команда Oasis.App подтвердила, что произошел встречный эксплойт, в котором говорилось, что она «получила приказ от Высокого суда Англии и Уэльса», чтобы получить определенные активы, связанные с «адресом, связанным с червоточиной эксплойтом ".

Команда заявила, что поиск был инициирован с помощью «Oasis Multisig и третьей стороной, которая была определена как Crypto в предыдущем отчете Blockworks Research.

История транзакций обоих хранилищ указывает на то, что 120 695 Wseth и 3213 Reth были перемещены Oasis 21 февраля и помещены в кошельки под контролем крипто. У хакера также был долг на сумму около 78 миллионов долларов в DAI Stablecoin от MakerDAO, который был извлечен.

«Мы также можем подтвердить, что активы были немедленно переданы на кошелек, контролируемый уполномоченной третьей стороной, в соответствии с требованиями судебного решения. Мы не сохраняем контроль или доступ к этим активам», - говорится в сообщении в блоге.

Ссылаясь на негативные последствия того, что оазис способен получить крипто -активы из своих пользовательских хранилищ, команда подчеркнула, что это «возможно только из -за ранее неизвестной уязвимости при разработке доступа Admin Multisig».

В сообщении говорится, что такая уязвимость была подчеркнута хакерами White Hat в начале этого месяца.

«Мы подчеркиваем, что этот доступ был с единственным намерением защитить пользовательские активы в случае какой -либо потенциальной атаки, и позволил бы нам быстро двигаться, чтобы исправить любую уязвимость, раскрытую нам. Следует отметить, что ни в коем случае не в Прошлые или настоящие, пользовательские активы были подвержены риску получить доступ к какой -либо несанкционированной стороне ».

Источникpic.Twitter.com/nx1fcljs5v

- Foobar (@0xfoobar) 24 февраля 2023 г.