Программное обеспечение для антиодолжирования Malwarebytes выделило две новые формы вредоносных компьютерных программ, распространяемых неизвестными источниками, которые активно ориентируются на крипто-инвесторов в настольной среде.

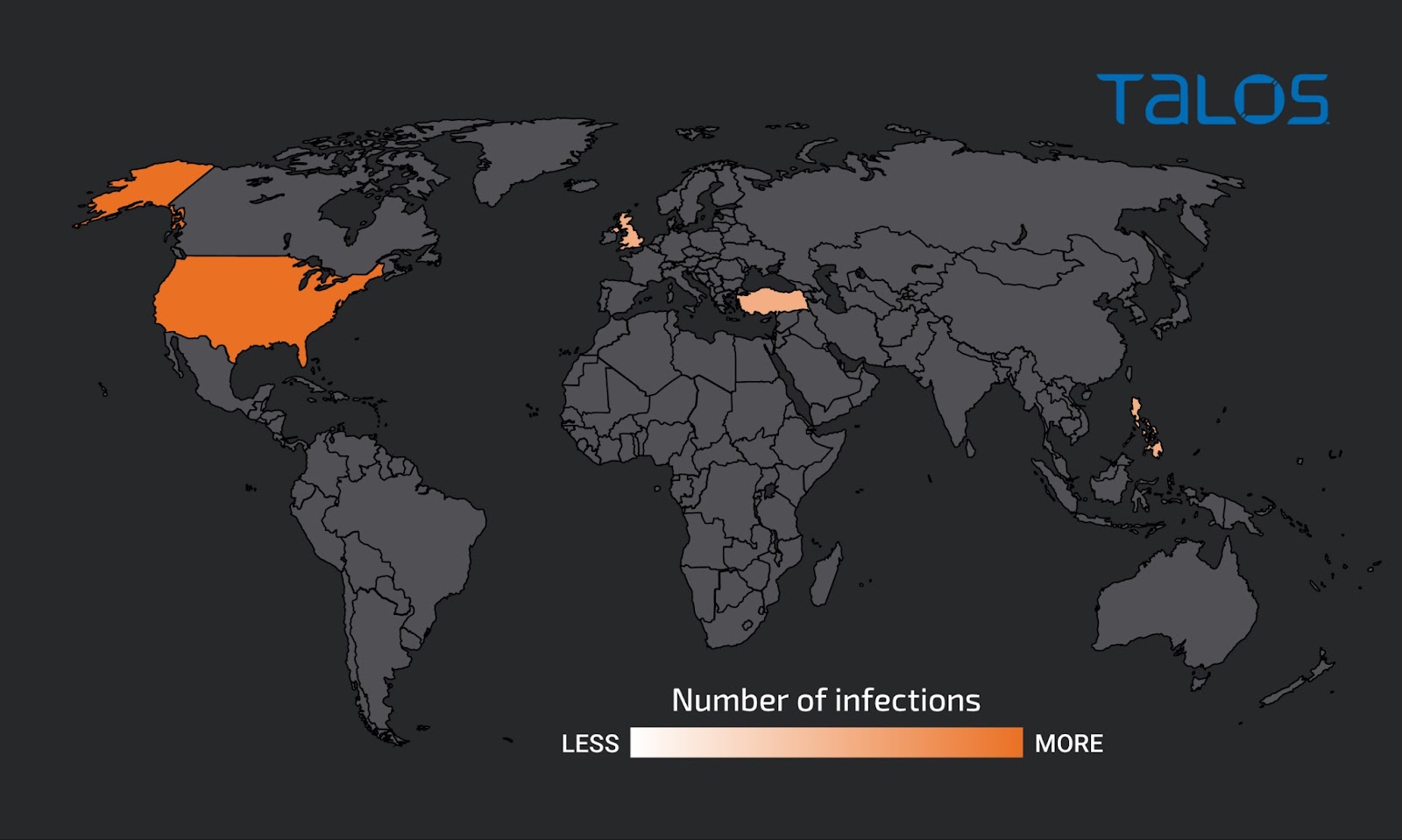

С декабря 2022 года два злонамеренные файлы - Mortalkombat Ransomware и Laplas Clipper вредоносные угрозы - активно разведы в интернете за кражу криптовалюты у неожиданных инвесторов, раскрыла исследовательскую группу по разведке угроз, Cisco Talos. Жертвы этой кампании в основном расположены в Соединенных Штатах, с меньшим процентом жертв в Соединенном Королевстве, Турции и Филиппинах, как показано ниже.

Злодие программное обеспечение работает в партнерстве, чтобы обрести информацию, хранящуюся в буфере обмена пользователя, который обычно представляет собой ряд букв и номеров, копируемых пользователем. Затем инфекция обнаруживает адреса кошелька, скопированные в буфер обмена, и заменяет их другим адресом.

Атака опирается на невнимательность пользователя по адресу кошелька отправителя, который отправит криптовалюты неопознанному злоумышленнику. Без очевидной цели атака охватывает людей и небольшие и крупные организации.

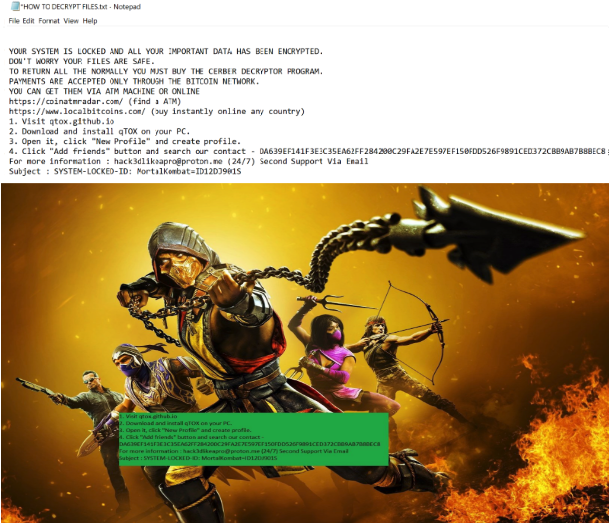

После заражения, Mortalkombat Ransomware шифрует файлы пользователя и бросает примечание выкупа с помощью инструкций по оплате, как показано выше. Раскрытие ссылок на скачивание (URL), связанные с кампанией атаки, говорится в сообщении:

«Один из них достигает контролируемого злоумышленником сервером через IP-адрес 193 [.] 169 [.] 255 [.] 78, базирующийся в Польше, для загрузки Ransomware Mortalkombat. Согласно анализу Талоса, 193 [.] 169 [. ] 255 [.] 78 управляет RDP -гусеницей, сканируя Интернет на предмет открытого порта RDP 3389. "

Как объясняется MalwareBytes, «кампания Tag-Team» начинается с электронной почты на тему криптовалюты, содержащей злонамеренное вложение. Вложение запускает файл летучей мыши, который помогает загрузить и выполнять вымогатели при открытии.

Благодаря раннему обнаружению вредоносного программного обеспечения с высоким потенциалом инвесторы могут активно помешать этой атаке повлиять на их финансовое благополучие. Как всегда, Cointelegraph рекомендует инвесторам провести обширную должную осмотрительность, прежде чем делать инвестиции, обеспечивая при этом официальный источник связи. Проверьте эту статью в журнале Cointelegraph, чтобы узнать, как обеспечить безопасность крипто -активы.

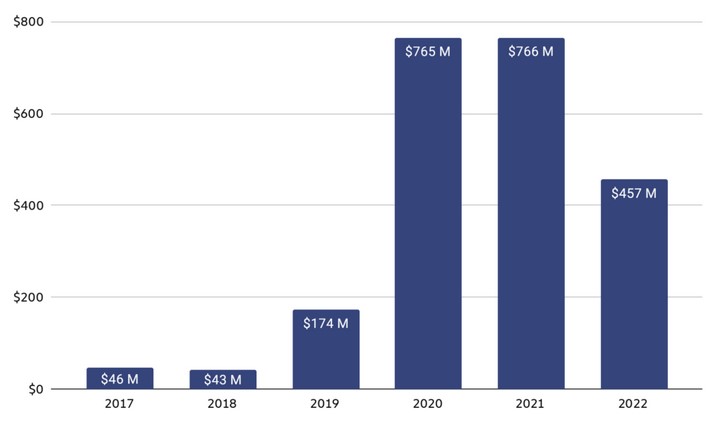

С другой стороны, поскольку жертвы вымогателей продолжают отказываться от требований вымогательства, доходы от вымогателей для злоумышленников упали на 40% до 456,8 млн. Долл. США в 2022 году.

Выявляя информацию, цепной анализ отметил, что цифры не обязательно означают, что количество атак снижается по сравнению с предыдущим годом.

Источник