Что такое крипто-приманка и зачем она нужна?

Программы смарт-контрактов в децентрализованной сети узлов могут выполняться на современных блокчейнах, таких как Ethereum. Смарт-контракты становятся все более популярными и ценными, что делает их более привлекательной целью для злоумышленников. В последние годы хакеры стали жертвами нескольких смарт-контрактов.

Однако, похоже, набирает обороты новая тенденция; а именно, злоумышленники больше не ищут уязвимых контрактов, а принимают более проактивную стратегию. Вместо этого они стремятся обманом заставить своих жертв попасть в ловушки, рассылая контракты, которые кажутся уязвимыми, но содержат скрытые ловушки. Ханипоты - это термин, используемый для описания этого уникального типа контракта. Но что такое криптоловушка-приманка?

Ханипоты - это умные контракты, у которых, по-видимому, есть проблема с дизайном, которая позволяет произвольному пользователю истощать эфир (собственная валюта Ethereum) из контракта, если пользователь заранее отправляет определенное количество эфира в контракт. Однако, когда пользователь пытается использовать этот очевидный недостаток, лазейка открывается второй, еще неизвестный, препятствуя утечке эфира. Итак, что делает приманка?

Цель состоит в том, чтобы пользователь полностью сосредоточился на видимой слабости и игнорировал любые признаки того, что контракт имеет вторую уязвимость. Атаки приманки функционируют потому, что людей часто легко обмануть, как и при других видах мошенничества. В результате люди не всегда могут количественно оценить риск вопреки своей жадности и предположениям. Итак, приманки незаконны?

Как работает мошенничество с приманками?

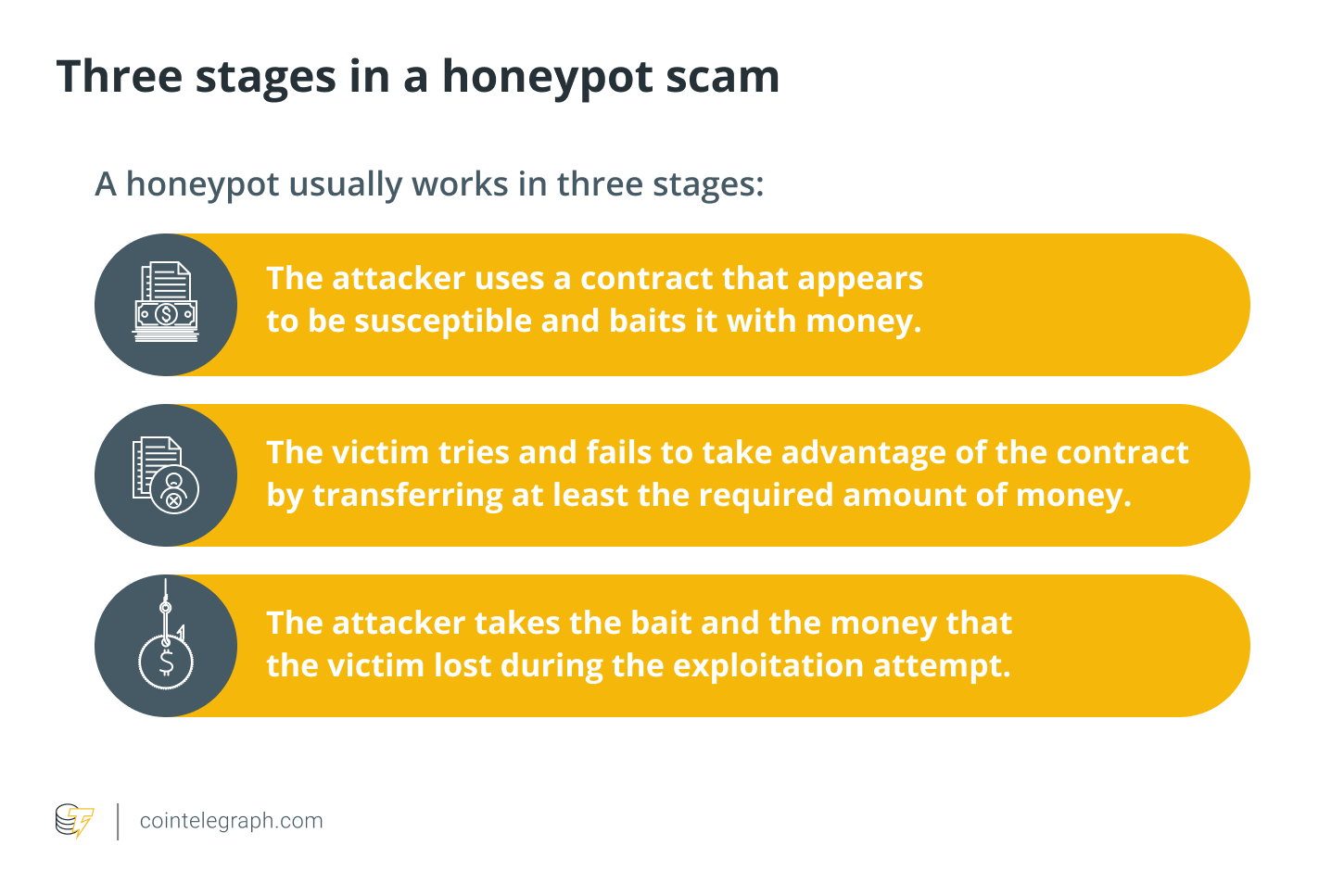

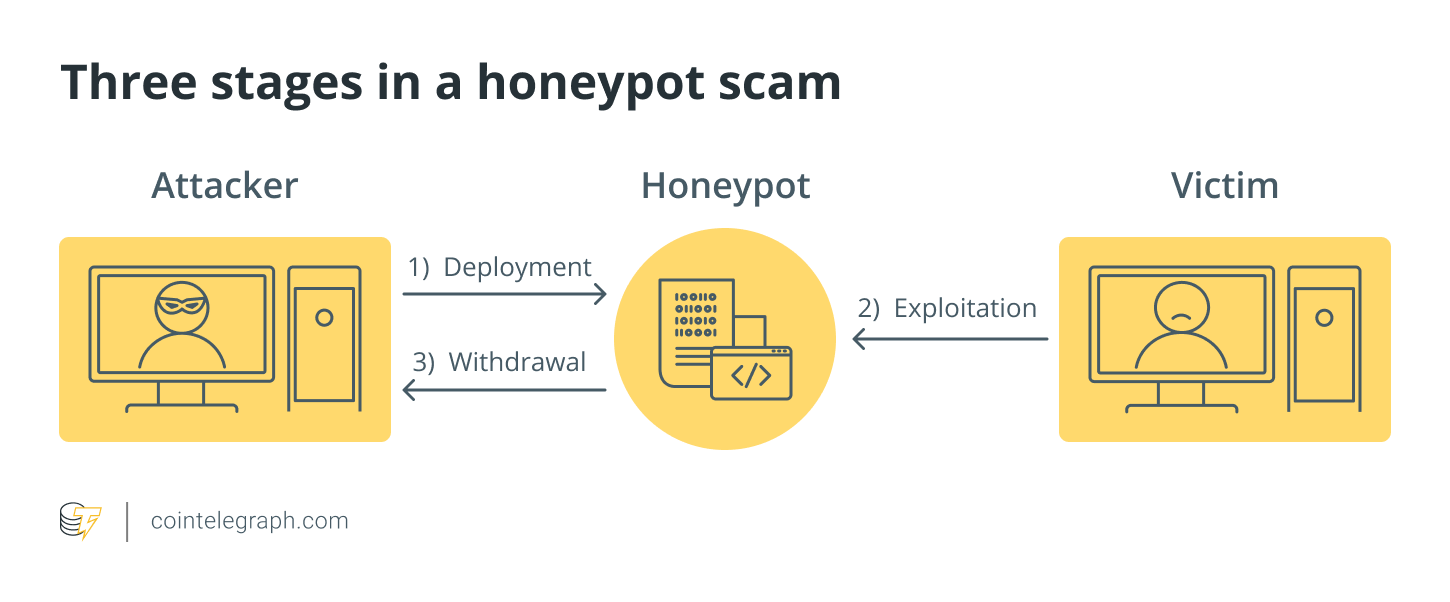

При крипто-кибератаках, таких как приманки, денежные средства пользователей будут заключены в тюрьму, и только создатель приманок (злоумышленник) сможет их восстановить. Приманка обычно работает в три этапа:

Чтобы настроить приманки в смарт-контрактах Ethereum, злоумышленнику не нужны какие-либо специальные навыки. Злоумышленник на самом деле имеет те же навыки, что и обычный пользователь Ethereum. Им нужны деньги только для создания смарт-контракта и его приманки. Операция приманки, как правило, состоит из компьютера, программ и данных, которые имитируют поведение реальной системы, которая может быть привлекательной для злоумышленников, такой как устройства Интернета вещей, банковская система, коммунальное предприятие или транспортная сеть.

Несмотря на то, что он выглядит как часть сети, он изолирован и контролируется. Поскольку у законных пользователей нет мотива для доступа к приманке, все попытки установить с ним связь считаются враждебными. Приманки часто развертываются в демилитаризованной зоне сети (DMZ). Эта стратегия отделяет его от ведущей производственной сети, сохраняя при этом связь. Приманка в демилитаризованной зоне может контролироваться издалека, пока злоумышленники получают к ней доступ, что снижает опасность взлома основной сети.

Чтобы обнаружить попытки проникновения во внутреннюю сеть, приманки можно размещать за пределами внешнего межсетевого экрана, обращенными к Интернету. Фактическое расположение приманки зависит от ее сложности, типа трафика, который она хочет привлечь, и от того, насколько близко она находится к критически важным бизнес-ресурсам. Он всегда будет изолирован от производственной среды, независимо от того, где он размещен.

Регистрация и просмотр активности приманок дает представление о степени и видах угроз, с которыми сталкивается сетевая инфраструктура, отвлекая внимание злоумышленников от реальных активов. Ханипоты могут быть захвачены киберпреступниками и использованы против компании, создавшей их. Киберпреступники также используют приманки для получения информации об исследователях или организациях, служат приманками и распространяют дезинформацию.

Приманки часто размещаются на виртуальных машинах. Например, если приманка взломана вредоносным ПО, ее можно быстро восстановить. Например, сеть приманок состоит из двух или более приманок в сети, а медовая ферма - это централизованный набор приманок и инструментов анализа.

Развертыванию и администрированию Honeypot могут способствовать как решения с открытым исходным кодом, так и коммерческие решения. Доступны системы приманок, которые продаются отдельно, и приманки, которые объединены с другим программным обеспечением безопасности и рекламируются как технология обмана. На GitHub можно найти программное обеспечение Honeypot, которое может помочь новичкам научиться использовать honeypot.

Типы приманок

В зависимости от разработки и развертывания смарт-контрактов существует два типа приманок: исследовательские и производственные приманки. Приманки для исследований собирают информацию об атаках и используются для анализа враждебного поведения в дикой природе.

Они получают информацию о тенденциях злоумышленников, уязвимостях и штаммах вредоносных программ, на которые злоумышленники в настоящее время нацелены, просматривая как вашу среду, так и внешний мир. Эта информация может помочь вам выбрать превентивную защиту, приоритеты исправлений и будущие инвестиции.

С другой стороны, производственные приманки нацелены на обнаружение активного проникновения в сеть и обман злоумышленника. Приманки предоставляют дополнительные возможности для мониторинга и заполняют общие пробелы в обнаружении, связанные с идентификацией сканирования сети и бокового движения; таким образом, получение данных остается главной обязанностью.

Производственные приманки запускают службы, которые обычно работают в вашей среде вместе с остальными производственными серверами. Приманки для исследования сложнее и хранят больше типов данных, чем приманки для производства.

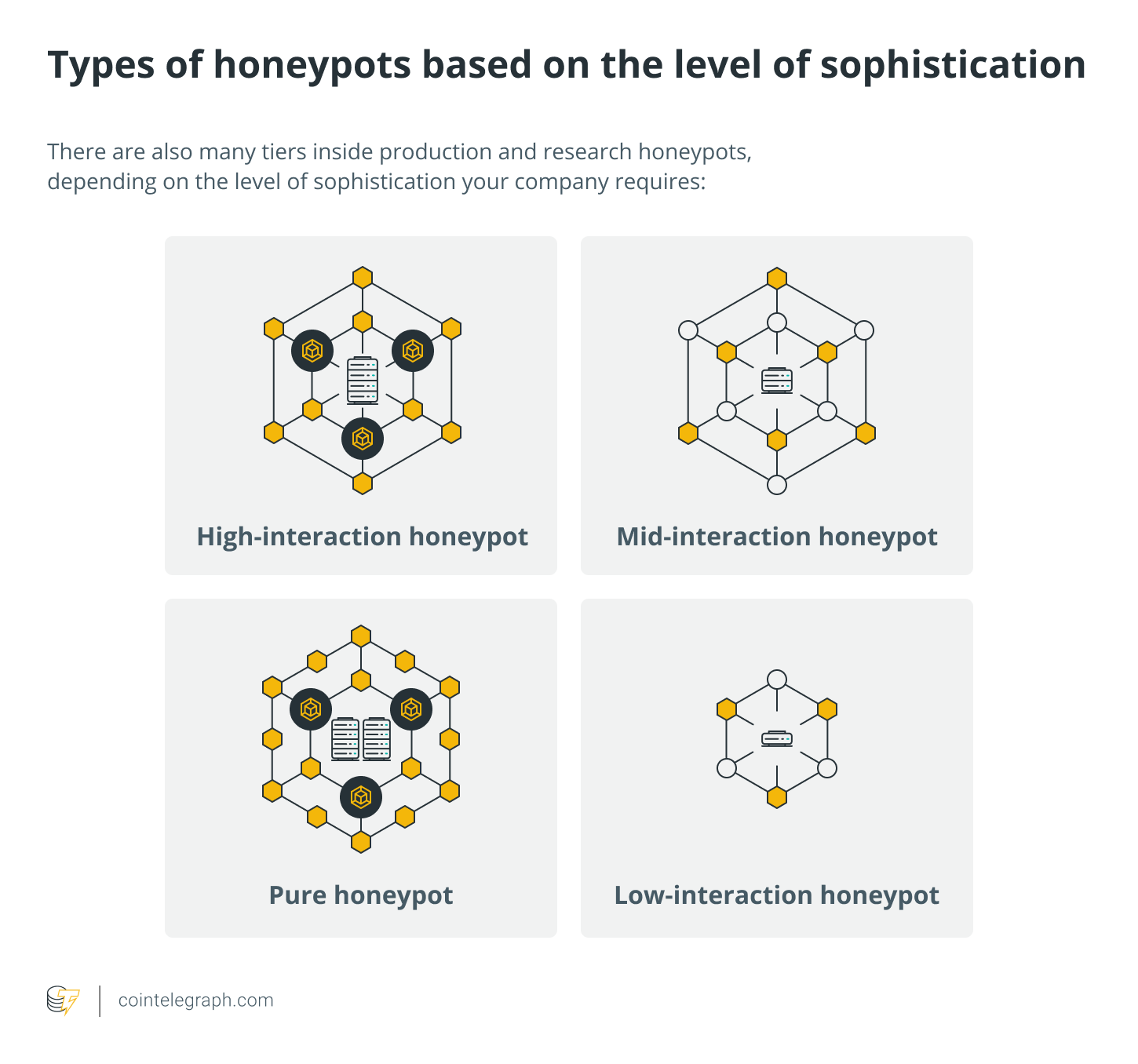

Внутри производственных и исследовательских приманок также есть много уровней, в зависимости от уровня сложности, необходимого вашей компании:

- Приманка с высоким уровнем взаимодействия: она сравнима с чистой приманкой в том, что она управляет большим количеством служб, но менее сложна и хранит меньше данных. Хотя приманки с высоким уровнем взаимодействия не предназначены для репликации полномасштабных производственных систем, они запускают (или кажутся запускающими) все службы, обычно связанные с производственными системами, включая функционирующие операционные системы.

Развертывающая компания может наблюдать за привычками и стратегиями злоумышленников, используя эту форму приманки. Приманки с высоким уровнем взаимодействия требуют много ресурсов и их сложно обслуживать, но результат того стоит.

- Приманка среднего взаимодействия: они имитируют характеристики уровня приложения, но не имеют операционной системы. Они пытаются помешать злоумышленникам или сбить с толку злоумышленников, чтобы у предприятий было больше времени, чтобы выяснить, как правильно отреагировать на атаку.

- Приманка с низким уровнем взаимодействия: это самая популярная приманка, используемая в производственной среде. Приманки с низким уровнем взаимодействия запускают несколько сервисов и в основном используются как средство раннего обнаружения. Многие группы безопасности устанавливают множество приманок в разных сегментах своей сети, потому что их легко настроить и поддерживать.

- Чистая приманка: эта крупномасштабная производственная система работает на нескольких серверах. Он полон датчиков и включает в себя «конфиденциальные» данные и информацию о пользователях. Информация, которую они предоставляют, бесценна, даже несмотря на то, что она может быть сложной и сложной в управлении.

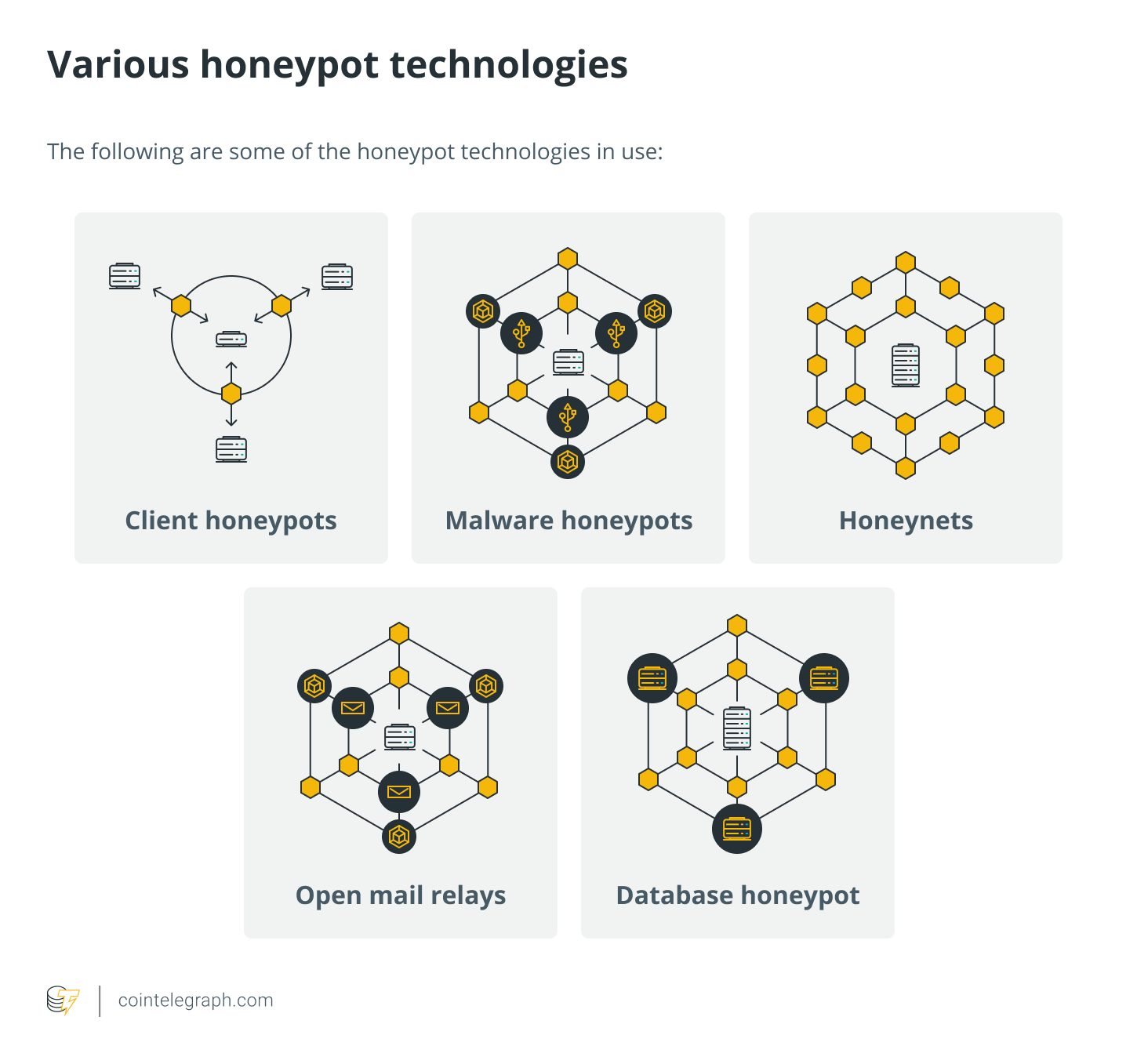

Несколько технологий приманки

- Клиентские приманки: большинство приманок - это серверы, которые прослушивают соединения. Клиентские приманки активно ищут вредоносные серверы, нацеленные на клиентов, и следят за приманками на предмет любых подозрительных или неожиданных изменений. Эти системы обычно виртуализированы и имеют план сдерживания, обеспечивающий безопасность исследовательской группы.

- Приманки для вредоносных программ: они идентифицируют вредоносное ПО с помощью установленных каналов репликации и атаки. Приманки (такие как Ghost) были спроектированы так, чтобы выглядеть как запоминающие устройства USB. Например, если машина заражена вредоносным ПО, которое распространяется через USB, приманка обманом заставит вредоносное ПО заразить имитируемое устройство.

- Honeynets: Honeynet - это сеть из нескольких приманок, а не одна система. Honeynets предназначены для отслеживания действий и мотивов злоумышленников, сохраняя при этом все входящие и исходящие сообщения.

- Открытые почтовые ретрансляторы и открытые прокси моделируются с помощью приманок для спама. Спамеры сначала отправят себе электронное письмо, чтобы проверить доступный почтовый ретранслятор. В случае успеха они разошлют огромное количество спама. Эта форма приманки может обнаруживать и распознавать тест и успешно блокировать огромное количество последующего спама.

- Приманка базы данных: поскольку внедрение структурированного языка запросов часто может оставаться незамеченным брандмауэрами, некоторые организации развернут межсетевой экран базы данных для создания ложных баз данных и поддержки приманки.

Как обнаружить крипто-приманку?

Изучение торговой истории - это один из способов распознать крипто-мошенничество с приманками. Криптовалюта, как правило, должна позволять вам покупать и продавать ее, когда захотите. При мошенничестве с приманками за монету будет много покупок, но людям будет сложно ее продать. Это указывает на то, что это нелегальная монета, и вам следует ее избегать.

Более того, подход науки о данных, основанный на поведении транзакции контракта, может использоваться для классификации контрактов как приманок или как приманки.

Где могут возникнуть приманки в смарт-контрактах Ethereum?

Приманки могут появиться в трех разных областях реализации смарт-контрактов Ethereum. Это три уровня:

- Виртуальная машина Etheruem (EVM). Хотя EVM следует устоявшемуся набору стандартов и правил, разработчики смарт-контрактов могут представлять свой код способами, которые на первый взгляд вводят в заблуждение или неясны. Эта тактика может дорого обойтись ничего не подозревающему хакеру.

- Компилятор Solidity. Компилятор - это вторая область, в которой разработчики смарт-контрактов могут извлечь выгоду. Хотя некоторые ошибки на уровне компилятора хорошо документированы, другие могут не быть. Эти приманки может быть трудно обнаружить, если контракт не был протестирован в реальных условиях.

- Обозреватель блокчейнов Etherscan. Третий вид приманок основан на том факте, что данные, представленные в обозревателях блокчейнов, являются неполными. Хотя многие люди безоговорочно верят данным Etherscans, они не обязательно показывают полную картину. С другой стороны, хитрые разработчики смарт-контрактов могут воспользоваться некоторыми причудами исследователей.

Как защититься от мошенничества с контрактами с приманками?

В этом разделе рассказывается, как избежать мошенничества с приманками и избежать потери денег. Существуют инструменты, которые помогут вам увидеть красные сигналы и избежать использования этих валют. Например, используйте Etherscan, если монета, которую вы покупаете, находится в сети Ethereum, или используйте BscScan, если рассматриваемая монета находится в умной цепи Binance.

Узнайте свой идентификатор токена для монет и введите его на соответствующем веб-сайте. Перейдите в «Token Tracker» на следующей странице. Появится вкладка с надписью «Держатели». Вы можете увидеть все кошельки, в которых хранятся токены, и пулы ликвидности. К сожалению, существует множество комбинаций элементов, о которых следует знать. Ниже приведены некоторые из красных флажков, которые вам следует знать, чтобы защитить себя от крипто-мошенничества с приманками:

- Нет мертвых монет: если более 50% монет находится в мертвом кошельке, проект относительно защищен от взлома (но не приманки) (обычно обозначается как 0x000000000000000000000000000000000000dead). Если мертвы менее половины монет или ни одна из них не мертва, будьте осторожны.

- Отсутствие аудита. Шансы на приманку почти всегда исключаются, если их проверяет надежная компания.

- Владельцы крупных кошельков: избегайте криптовалют, у которых есть только один или несколько кошельков.

- Изучите их веб-сайт: это должно быть довольно просто; но, если веб-сайт выглядит спешно и плохо развивается, это предупреждающий знак! Один из приемов - зайти на whois.domaintools.com и ввести доменное имя, чтобы узнать, когда оно было зарегистрировано для веб-сайта. Вы можете быть уверены, что это мошенничество, если домен был зарегистрирован в течение 24 часов или меньше после запуска проекта.

- Проверьте их социальные сети: мошеннические проекты обычно содержат украденные и некачественные фотографии, грамматические проблемы и непривлекательные «спам-сообщения» (например, «оставьте свой адрес ETH ниже!»), Без ссылок на соответствующую информацию о проекте и т. Д.

Token Sniffer - еще один отличный ресурс для обнаружения криптовалюты приманки. Найдите результаты «Автоматизированного аудита контрактов», введя идентификатор токена в правом верхнем углу. Держитесь подальше от проекта, если есть какие-либо предупреждения. Поскольку во многих проектах теперь используются шаблоны контрактов, индикация «Нет предыдущих контрактов с похожими токенами» может быть ложным срабатыванием.

Если ваша монета указана в умной цепи Binance, перейдите в PooCoin, снова введите идентификатор токена и следите за графиками. Держитесь подальше, если кошельки не продаются или только один или два кошелька продают выбранную вами монету. Скорее всего, это приманка. Это не приманка, если выбранную монету продают многие кошельки. Наконец, вам следует провести тщательное исследование, прежде чем расстаться с кровно заработанными деньгами при покупке криптовалюты.

Чем приманка отличается от сети для меда?

Honeynet - это сеть, состоящая из двух или более приманок. Может быть полезно иметь подключенную сеть приманок. Это позволяет компаниям отслеживать, как злоумышленник взаимодействует с одним ресурсом или точкой сети и как злоумышленник перемещается между точками сети и взаимодействует сразу со многими точками.

Цель состоит в том, чтобы убедить хакеров, что они успешно взломали сеть; следовательно, добавление большего количества ложных сетевых местоположений к реалистичности расположения. Приманки и сети с более продвинутыми реализациями, такими как межсетевые экраны нового поколения, системы обнаружения вторжений (IDS) и безопасные веб-шлюзы, называются технологиями обмана. Системы обнаружения вторжений относятся к устройству или программному обеспечению, которое отслеживает враждебную активность или нарушение политики в сети. Автоматизированные возможности технологии обмана позволяют приманке реагировать на потенциальных злоумышленников в режиме реального времени.

Приманки могут помочь компаниям не отставать от постоянно меняющегося ландшафта рисков по мере появления киберугроз. Приманки предоставляют жизненно важную информацию для обеспечения готовности организации и, возможно, являются лучшим средством поймать злоумышленника с поличным, даже если невозможно спрогнозировать и предотвратить каждую атаку. Они также являются хорошим источником знаний для профессионалов в области кибербезопасности.

Каковы плюсы и минусы приманок?

Приманки собирают данные о реальных атаках и другой незаконной деятельности, давая аналитикам обширные знания. Кроме того, меньше ложных срабатываний. Например, обычные системы обнаружения кибербезопасности могут генерировать множество ложных срабатываний, но приманка сводит к минимуму количество ложных срабатываний, поскольку у настоящих пользователей нет мотива связываться с приманкой.

Кроме того, приманки стоит инвестировать, поскольку они взаимодействуют только с вредоносными действиями и не требуют высокопроизводительных ресурсов для обработки огромных объемов сетевых данных в поисках атак. Наконец, даже если злоумышленник использует шифрование, приманки могут обнаруживать вредоносные действия.

Хотя приманки имеют много преимуществ, они также имеют множество недостатков и рисков. Например, приманки собирают данные только в случае атаки. Попыток доступа к приманке не было; таким образом, данных для проверки атаки не существует.

Более того, вредоносный трафик, полученный сетью-приманкой, собирается только тогда, когда на нее запускается атака; если злоумышленник подозревает, что сеть является приманкой, он избегает этого.

Приманки обычно можно отличить от легальных производственных систем, что означает, что опытные хакеры могут легко отличить производственную систему от системы приманки, используя методы снятия отпечатков пальцев.

Несмотря на то, что приманки изолированы от реальной сети, в конечном итоге они каким-то образом подключаются, чтобы позволить администраторам получить доступ к данным, которые они хранят. Поскольку он стремится заманить хакеров на получение корневого доступа, приманка с высоким уровнем взаимодействия часто считается более рискованной, чем приманка с низким уровнем взаимодействия.

В целом приманки помогают исследователям понять риски в сетевых системах, но их не следует использовать вместо стандартной IDS. Например, если приманка настроена неправильно, она может быть использована для получения доступа к реальным системам или пусковой площадки для атак на другие системы.

Источник