Крупнейшая платформа для разработчиков GitHub подверглась широкомасштабной атаке вредоносного ПО и сообщила о 35 000 "просмотров кода" в день, когда тысячи кошельков на базе Solana были опустошены на миллионы долларов.

На широко распространенную атаку обратил внимание разработчик GitHub Стивен Люси, который впервые сообщил об инциденте ранее 3 августа. Разработчик столкнулся с проблемой во время изучения проекта, который он нашел в поиске Google.

Я обнаружил, что, похоже, это широкомасштабная атака вредоносного ПО на @github.

- Стивен Лейси (@stephenlacy) 3 августа 2022 г.

- В настоящее время заражено более 35 тысяч репозиториев

- На данный момент найден в следующих проектах: crypto, golang, python, js, bash, docker, k8s

- Он добавлен в скрипты npm, образы докеров и документацию по установке pic.Twitter.com/rq3CBDw3r9

На данный момент было установлено, что атака затронула различные проекты: криптовалюты, Golang, Python, js, Bash, Docker и Kubernetes. Вредоносная атака направлена на образы docker, установочную документацию и скрипт npm, который является удобным способом объединения общих команд оболочки для проекта.

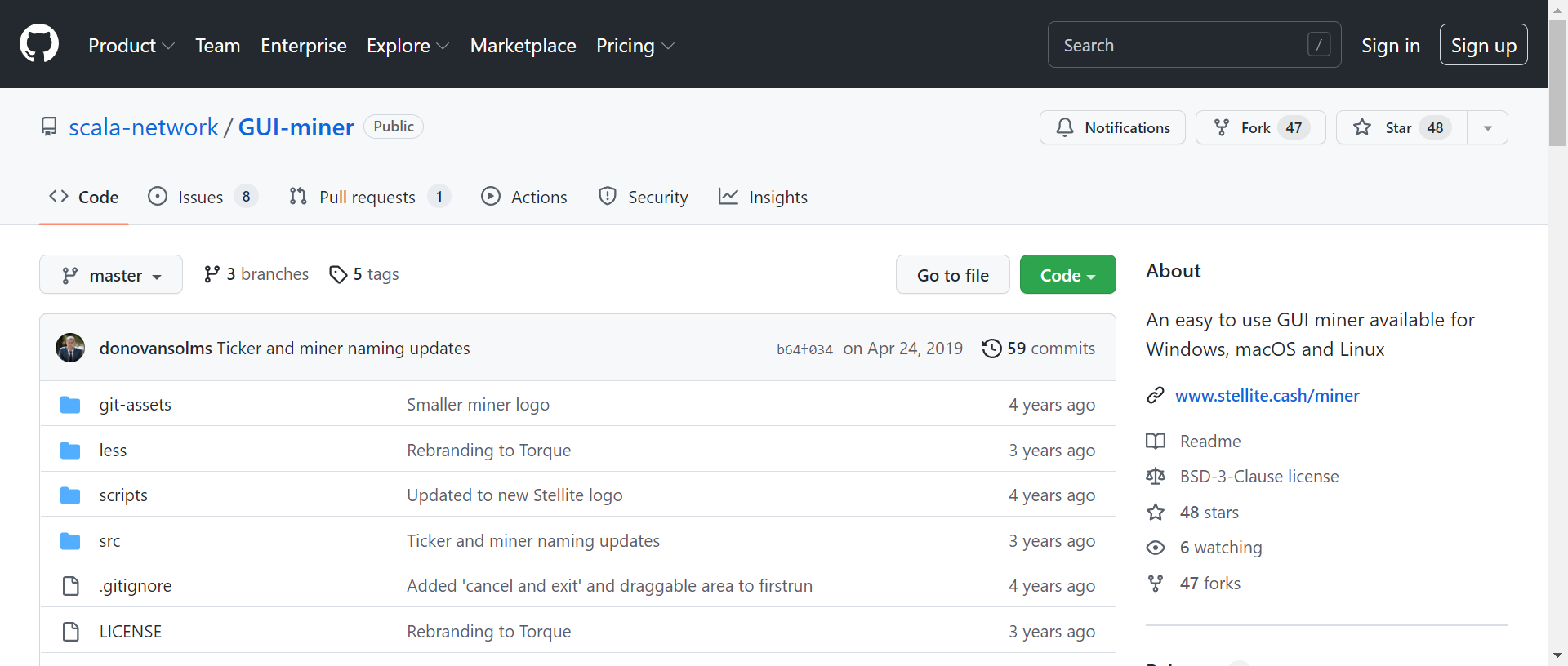

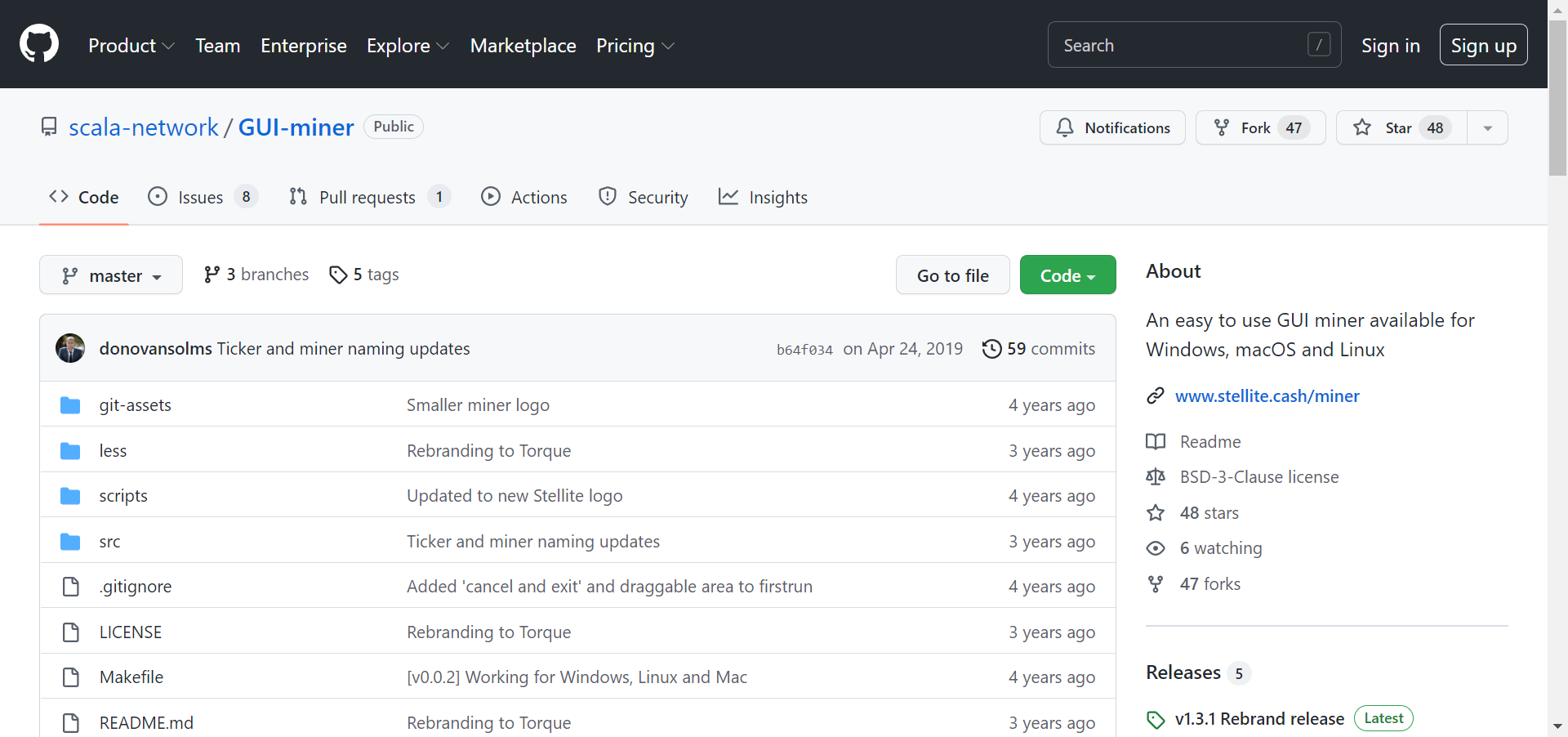

Чтобы обмануть разработчиков и получить доступ к важным данным, злоумышленник сначала создает поддельный репозиторий (репозиторий содержит все файлы проекта и историю ревизий каждого файла) и размещает на GitHub клоны легальных проектов. Например, на следующих двух снимках показан легальный проект криптомайнера и его клон.

Многие из этих клонированных репозиториев были размещены в виде "запросов на перетягивание". Pull requests позволяют разработчикам сообщать другим об изменениях, которые они внесли в ветку репозитория на GitHub.

Как только разработчик становится жертвой атаки вредоносного ПО, вся переменная окружения (ENV) скрипта, приложения или ноутбука (электронные приложения) отправляется на сервер злоумышленников. ENV включает ключи безопасности, ключи доступа к AWS, криптографические ключи и многое другое.

Разработчик сообщил о проблеме на GitHub и посоветовал разработчикам подписывать GPG свои правки, вносимые в репозиторий. Ключи GPG добавляют дополнительный уровень безопасности к вашим аккаунтам на GitHub и программным проектам, предоставляя способ проверки того, что все правки исходят от надежного источника.

Источник