Программа-вымогатель — это разновидность вредоносного ПО, которое блокирует пользователям или компании доступ к их личным данным или приложениям на зараженных компьютерах, устройствах или серверах. Затем эксплойт требует криптовалюту в качестве оплаты за разблокировку заблокированных или зашифрованных данных и приложений. За последние несколько лет эта форма кибервымогательства участилась и стала более жестокой. Кажется, не проходит и недели, чтобы не узнать о последних эксплойтах программ-вымогателей, атакующих государственные учреждения, поставщиков медицинских услуг (включая исследователей COVID-19), школы и университеты, критически важную инфраструктуру и цепочки поставок потребительских товаров.

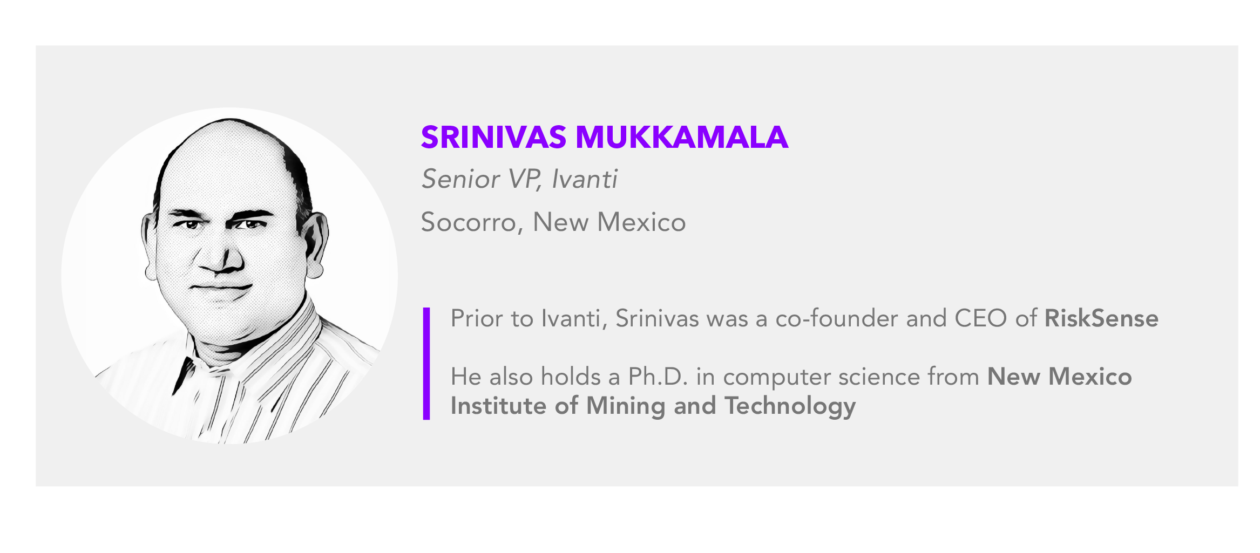

Согласно отчету об индексе программ-вымогателей за третий квартал 2021 года, подготовленному Ivanti совместно с Cyber Security Works и Cyware, группы программ-вымогателей продолжают расти, изощренность, смелость и объем, причем их число растет по всем направлениям со второго квартала 2021 года. В последнем квартале рост составил 4,5%. в общих уязвимостях и воздействиях (CVE), связанных с программами-вымогателями, увеличение на 4,5% активно эксплуатируемых и популярных уязвимостей, увеличение на 3,4% семейств программ-вымогателей и увеличение на 1,2% старых уязвимостей, связанных с программами-вымогателями, по сравнению со вторым кварталом 2021 года.

Наиболее распространенными механизмами доставки являются электронная почта и текстовые сообщения, содержащие фишинговую ссылку на вредоносный веб-сайт. Нажав на ссылку, пользователь перенаправляется на зараженный веб-сайт, где он неосознанно загружает вредоносное ПО на свое устройство. Вредоносное ПО может содержать набор эксплойтов, который автоматически выполняет вредоносный программный код, который выполняет повышение привилегий до уровня корневого устройства системы, где он получает учетные данные и пытается обнаружить незащищенные сетевые узлы для заражения посредством бокового перемещения.

Другим распространенным механизмом доставки являются вложения электронной почты, которые также могут содержать наборы вредоносных программ, которые прикрепляются к уязвимым приложениям, компьютерным системам или сетям, чтобы повысить их привилегии в поисках важных данных для блокировки.

Существует четыре основных типа программ-вымогателей. Во-первых, это программа-вымогатель для шкафчиков, самая ранняя форма которой на мобильных устройствах была обнаружена на Android. Он был обнаружен в конце 2013 года и получил название LockDroid. Он тайно изменил PIN-код или пароль на экране блокировки пользователя, предотвратив доступ к домашнему экрану, а также к его данным и приложениям.

Второй тип — это программы-вымогатели-шифровальщики, которые используют шифрование приложений и файлов, делая их недоступными без ключа дешифрования. Первый эксплойт, использующий этот тип программ-вымогателей, был обнаружен в 2014 году и назывался SimpLocker. Он зашифровал личные данные, содержащиеся во внутреннем безопасном цифровом (SD) хранилище устройства Android. Позже жертве отображается официальное сообщение о криминальных нарушениях на основе отсканированных файлов, найденных в устройстве. За этим следует сообщение с требованием оплаты, которое позволит жертве устранить фальшивые нарушения и получить ключ дешифрования для разблокировки заблокированных данных и приложений.

Платежи за вымогательство часто осуществляются с помощью криптовалюты Monero, поскольку она является цифровой и часто не поддается отслеживанию, что обеспечивает анонимность киберпреступников. Биткойн все еще иногда используется, но в последнее время такие компании, как CipherBlade, смогли выследить банды вымогателей, использующих биткойн, и вернуть деньги жертвам. В редких случаях также используются мобильные способы оплаты, такие как Apple Pay, Google Pay или Samsung Pay, но криптовалюта по-прежнему является предпочтительным платежом для программ-вымогателей.

За последние несколько лет банды киберпреступников добавили другие типы эксплойтов программ-вымогателей, включая Doxware, которые представляют собой угрозы раскрытия и публикации личной или конфиденциальной информации компании в общедоступном Интернете, если выкуп не будет уплачен. Другой – программа-вымогатель как услуга (RaaS). Киберпреступники используют уже разработанные и очень успешные инструменты вымогателей в модели подписки RaaS, продавая менее опытным киберпреступникам для вымогательства криптовалюты у своих жертв, а затем делясь выкупом.

Эксплойты Android: анатомия атаки SimpLocker

Вот пример того, как работает атака программ-вымогателей.

Установка: жертва по незнанию попадает на скомпрометированный вредоносным ПО или веб-сервер, размещенный на Angler, и хочет воспроизвести видео или запустить приложение. Для видео или приложения требуется новый кодек или обновление Adobe Flash Player. Жертва загружает вредоносное программное обеспечение для обновления и устанавливает его, требуя для активации разрешений администратора устройства. Мобильное устройство заражено, и полезная нагрузка программы-вымогателя устанавливается на устройство.

Коммуникации: вредоносное ПО сканирует содержимое SD-карты. Затем он устанавливает безопасный канал связи с сервером управления и контроля (C2), используя анонимные прокси-сети Tor или I2P в даркнете. Эти сети часто ускользают от исследователей в области безопасности, правоохранительных органов и правительственных учреждений, что делает чрезвычайно сложным их закрытие.

Шифровать данные: симметричный ключ, используемый для шифрования личных данных на подключенной SD-карте, скрыт в файловой системе зараженного мобильного устройства, поэтому шифрование может сохраняться после перезагрузки.

Вымогательство: отображается официальное сообщение от государственного учреждения, информирующее жертву о том, что она нарушает федеральные законы, на основании данных, обнаруженных на устройстве после сканирования их личных файлов.

Требование платежа: Затем отображается экран требования платежа с инструкциями по способу платежа. Штраф обычно составлял от 300 до 500 долларов США и обычно выплачивался в криптовалюте.

В случае выплаты выкупа предоставляется симметричный ключ, который используется для расшифровки личных данных. Если жертве повезет, она сможет восстановить все свои личные файлы нетронутыми, хотя были сообщения о том, что некоторые, если не все данные, повреждены и больше не могут использоваться после расшифровки.

Устройства Android особенно уязвимы для программ-вымогателей из-за нескольких факторов. Во-первых, это его глобальное внедрение с долей мирового рынка 71% и более чем 3 миллиардами устройств по всему миру. Далее идет более 1300 производителей оригинального оборудования (OEM) наряду с фрагментацией операционной системы Android. Устройства с версиями от 2.2 до 11.0 означают, что очень большое их количество не получило критического обновления безопасности, что сделало их уязвимыми для вредоносных программ.

Последний фактор заключается в том, что пользователи Android регулярно рутируют свои устройства и устанавливают приложения, не проверенные Google. В настоящее время в магазине Google Play доступно для загрузки более 3 миллионов приложений, и потенциально еще миллион можно загрузить из неизвестных и, возможно, вредоносных источников. Любое из этих приложений может использоваться для размещения вредоносных программ, которые могут привести к эксплойтам программ-вымогателей.

Источник