2022 год стал прибыльным годом для хакеры, которые охотятся на зарождающемся веб -3 и децентрализованном финансировании (DeFi), с криптовалютой на сегодняшний день в нескольких громких взломах стоимостью более 2 миллиардов долларов. Протоколы поперечной цепи особенно сильно пострадали, а Axie Infinity-650 миллионов долларов Ronin Bridge Hack, что составляет значительную часть украденных средств в этом году.

Разграбление продолжалась во второй половине 2022 года, когда кочевая платформа по кроссы составила 190 миллионов долларов, истощенных из кошельков. Экосистема Solana была следующей целью: хакеры получили доступ к частным ключам около 8000 кошельков, которые привели к тому, что токены программной библиотеки Solana (Solan) стоимостью 5 миллионов долларов США (SLOP) на сумму 5 миллионов долларов США.

Debridge Finance удалось обойти попытку фишинговой атаки в понедельник, 8 августа, распаковывая методы, используемые тем, что фирма подозревает, что это широкий вектор атаки, используемый хакерцами северокорейской группы Lazarus. Всего несколько дней спустя Crve Finance пострадала эксплойт, в котором пользователей Hackers перенаправляли пользователей на контрафактную веб -страницу, которая привела к краже монеты на сумму 600 000 долларов США (USDC).

Многочисленные точки отказа

Команда Debridge Finance дала некоторую соответствующую информацию о распространенности этих атак в переписке с Cointelegraph, учитывая, что ряд членов их команды ранее работали в известной антивирусной компании.

Соучредитель Алекс Смирнов подчеркнул движущий фактор, стоящий за нацеливанием протоколов поперечной цепи, учитывая их роль в качестве агрегаторов ликвидности, которые выполняют запросы на передачу значений поперечной цепь. Большинство из этих протоколов рассматривают как можно больше ликвидности посредством майнинга ликвидности и других стимулов, которые неизбежно стали медовым горшом для гнусных актеров:

«Заблокировав большое количество ликвидности и непреднамеренно предоставляя разнообразный набор доступных методов атаки, мосты становятся целью для хакеров».

Смирнов добавил, что протоколы Bridging - это промежуточное программное обеспечение, которое опирается на модели безопасности всех поддерживаемых блокчейнов, из которых они агрегируют, что резко увеличивает потенциальную поверхность атаки. Это позволяет выполнить атаку в одной цепи, чтобы получить ликвидность от других.

Смирнов добавил, что пространство Web3 и Cross-Chain находятся в периоде Nascence, с итеративным процессом развития, когда команды узнают на ошибках других. Проведение параллели с первыми двумя годами в пространстве Defi, где были распространены эксплойты, соучредитель Debridge признал, что это был естественный процесс прорезывания зубов:

«Пространство по пересечению цепь чрезвычайно молодо даже в контексте Web3, поэтому мы видим, что этот и тот же процесс разыгрывается. Cross-Chain обладает огромным потенциалом, и неизбежно, что больше капитала течет, и хакеры выделяют больше времени и ресурсов найти векторы атаки ".

Инцидент по угонам Curve Finance DNS также иллюстрирует разнообразие методов атаки, доступных для гнусных актеров. Bitfinex CTO Paolo Ardoino сказал Cointelegraph, что отрасль должна быть на страже со всеми угрозами безопасности:

«Эта атака еще раз демонстрирует, что изобретательность хакеров представляет собой почти и постоянную опасность для нашей отрасли. Тот факт, что хакер может изменить запись DNS для протокола, направив пользователей на фальшивый клон и одобряя вредоносный контракт многое говорит за бдительность, которая должна проявляться ».

Вытекая на прилив

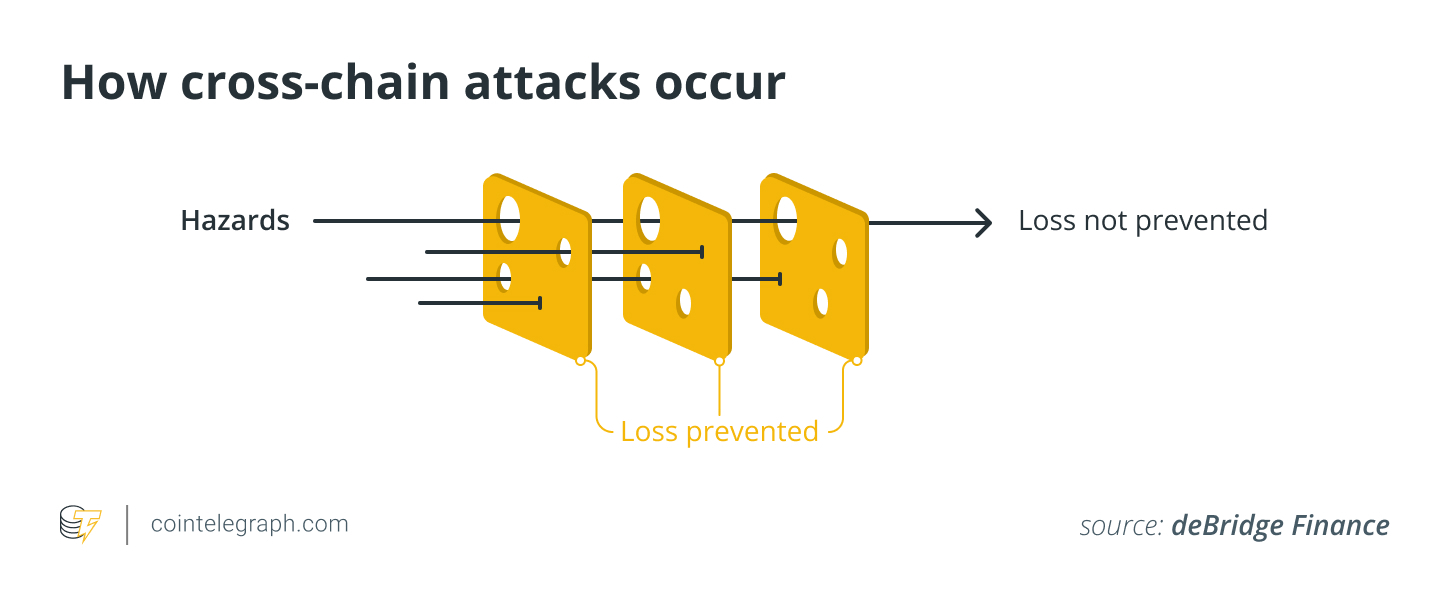

Поскольку эксплойты станут распространенными, проекты, несомненно, будут рассматривать способы смягчения этих рисков. Ответ далеко не четкий, учитывая, что множество атакующих, которые злоумышленники имеют в своем распоряжении. Смирнов любит использовать «швейцарскую сырную модель» при концептуализации безопасности протоколов моста, с единственным способом выполнить атаку, если на мгновение выстроится несколько «отверстий».

«Чтобы сделать уровень риска незначительным, размер отверстия на каждом слое должен быть нацелен на максимально минимальный, а количество слоев должно быть максимизировано».

Опять же, это сложная задача, учитывая движущиеся части, участвующие в платформах поперечной цепи. Создание надежных многоуровневых моделей безопасности требует понимания разнообразия рисков, связанных с протоколами перекрестной цепи и рисками поддерживаемых цепочек.

Главные угрозы включают уязвимости с алгоритмом консенсуса и кодовой базой поддерживаемых цепей, 51% атак и реорганизации блокчейна. Риски для слоев валидации могут включать сговор валидаторов и нарушенную инфраструктуру.

Риски разработки программного обеспечения также являются еще одним соображением с уязвимостями или ошибками в интеллектуальных контрактах и узлах валидации мостов. Наконец, Дебридж отмечает риски управления протоколом, такие как скомпрометированные ключи Управления протокола в качестве еще одного соображения безопасности.

«Все эти риски быстро усугубляются. Проекты должны использовать многогранный подход, а также в дополнение к аудитам безопасности и кампаниям по щедрости, закладывают различные меры безопасности и проверку в саму дизайн протокола».

Социальная инженерия, чаще всего называемая фишинговыми атаками, является еще одним моментом. В то время как команде Debridge удалось сорвать этот тип атаки, она по -прежнему остается одной из самых распространенных угроз для более широкой экосистемы. Образование и строгая внутренняя политика безопасности жизненно важны, чтобы избежать становления этих хитрых попыток украсть полномочия и системы захвата.

Источник