Северокорейский хакерский коллектив Lazarus Group использует новый тип «сложного» вредоносного ПО в рамках своих фиктивных афер с трудоустройством. Исследователи предупреждают, что обнаружить его гораздо сложнее, чем его предшественника.

Согласно сообщению старшего исследователя вредоносного ПО ESET Питера Калнаи от 29 сентября, анализируя недавнюю ложную атаку на испанскую аэрокосмическую фирму, исследователи ESET обнаружили публично недокументированный бэкдор под названием LightlessCan.

Исследователи #ESET обнародовали свои выводы об атаке связанной с Северной Кореей группы #APT #Lazarus, которая нацелилась на аэрокосмическую компанию в Испании.

– ESET (@ESET) 29 сентября 2023 г.

▶️ Узнайте больше в видео #WeekinSecurity с @TonyAtESET. pic.Twitter.com/M94J200VQx

Мошенничество с поддельной работой Lazarus Group обычно включает в себя обман жертв с потенциальным предложением работы в известной фирме. Злоумышленники побуждали жертв загрузить вредоносную полезную нагрузку, замаскированную под документы, чтобы нанести всевозможный ущерб.

Тем не менее, Калнаи говорит, что новая полезная нагрузка LightlessCan является «значительным достижением» по сравнению с ее предшественником BlindingCan.

«LightlessCan имитирует функциональность широкого спектра собственных команд Windows, обеспечивая незаметное выполнение внутри самой RAT вместо шумных консольных исполнений».

«Этот подход дает значительное преимущество с точки зрения скрытности, как для обхода решений мониторинга в реальном времени, таких как EDR, так и для посмертных инструментов цифровой криминалистики», — сказал он.

️♂️ Остерегайтесь фейковых рекрутеров LinkedIn! Узнайте, как группа Lazarus использовала испанскую аэрокосмическую компанию с помощью троянской программы кодирования. Погрузитесь в подробности их кампании по кибершпионажу в нашей последней статье #WeLiveSecurity. #ESET #ProgressProtected

– ESET (@ESET) 29 сентября 2023 г.

В новой полезной нагрузке также используется то, что исследователь называет «ограничителями выполнения» — гарантируя, что полезная нагрузка может быть расшифрована только на машине предполагаемой жертвы, что позволяет избежать непреднамеренного расшифрования исследователями безопасности.

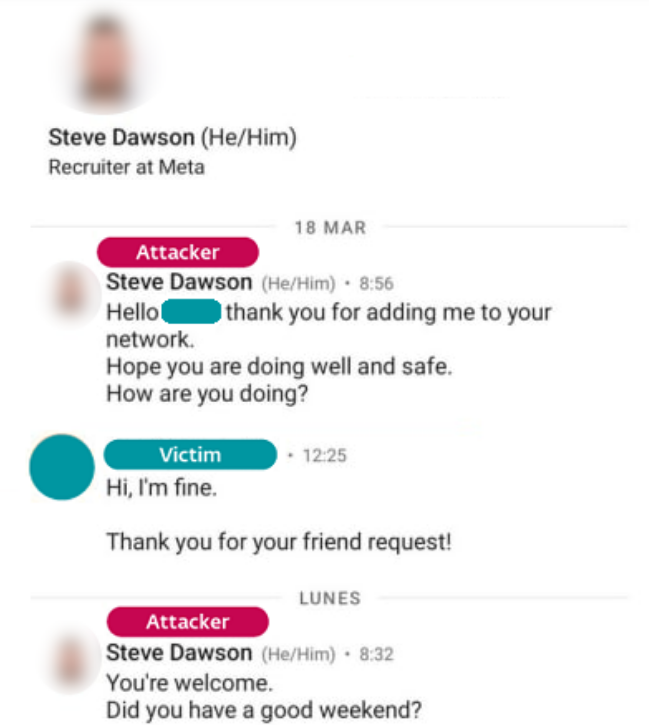

Калнаи сказал, что один случай, связанный с новым вредоносным ПО, произошел в результате атаки на испанскую аэрокосмическую фирму, когда ее сотрудник получил сообщение от фальшивого рекрутера Meta по имени Стив Доусон в 2022 году.

Вскоре после этого хакеры прислали две простые задачи по кодированию, встроенные в вредоносное ПО.

Кибершпионаж был основной мотивацией атаки Lazarus Group на испанскую аэрокосмическую фирму, добавил он.

Согласно отчету криминалистической компании Chainaанализ, занимающейся блокчейном, с 2016 года северокорейские хакеры украли около 3,5 миллиардов долларов из криптовалютных проектов.

В сентябре 2022 года фирма по кибербезопасности SentinelOne предупредила о фальшивом мошенничестве с трудоустройством в LinkedIn, предложив потенциальным жертвам работу на Crypto.com в рамках кампании, получившей название «Операция «Работа мечты».

Тем временем Организация Объединенных Наций пытается ограничить тактику киберпреступности Северной Кореи на международном уровне — как известно, Северная Корея использует украденные средства для поддержки своей ракетно-ядерной программы.

Журнал: Биткоины на 3,4 миллиарда долларов в банке из-под попкорна: история хакера Silk Road

Источник