Вредоносное ПО для добычи криптовалют тайком проникает на сотни тысяч компьютеров по всему миру с 2019 года, часто маскируясь под легитимные программы, такие как Google Translate, показало новое исследование.

В отчете Check Point Research (CPR), исследовательской группы американо-израильского поставщика услуг кибербезопасности Check Point Software Technologies, опубликованном 29 августа, говорится, что вредоносная программа оставалась незамеченной в течение многих лет, отчасти благодаря своей коварной конструкции, которая откладывает установку вредоносного ПО для добычи криптовалют на несколько недель после первоначальной загрузки программного обеспечения.

.@_CPResearch_ обнаружил кампанию #crypto miner #malware, которая потенциально заразила тысячи машин по всему миру. Атака, получившая название `Nitrokod`, была первоначально обнаружена Check Point XDR. Подробности здесь: https://t.co/MeaLP3nh97 #cryptocurrecy #TechnologyNews #CyberSec pic.Twitter.com/ANoeI7FZ1O

- Check Point Software (@CheckPointSW) 29 августа 2022 г.

Связанная с турецкоязычным разработчиком программного обеспечения, утверждающим, что он предлагает "бесплатное и безопасное программное обеспечение", вредоносная программа проникает на ПК через поддельные настольные версии популярных приложений, таких как YouTube Music, Google Translate и Microsoft Translate.

Как только механизм запланированных задач запускает процесс установки вредоносного ПО, он последовательно проходит несколько этапов в течение нескольких дней, завершаясь созданием скрытой операции по добыче криптовалюты Monero (XMR).

Компания по кибербезопасности сообщила, что базирующийся в Турции майнер криптовалют под названием `Nitrokod` заразил компьютеры в 11 странах.

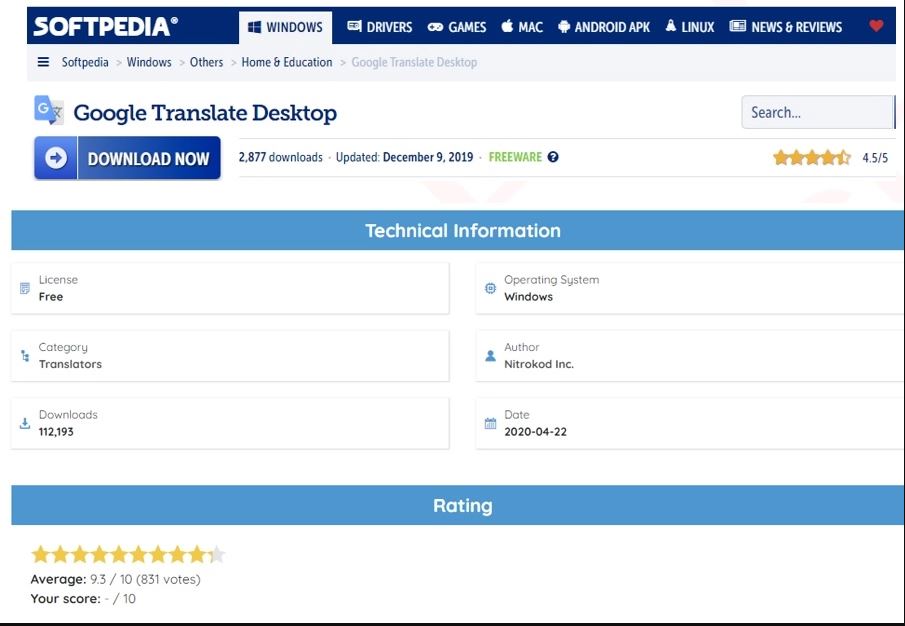

По данным CPR, на популярных сайтах загрузки программного обеспечения, таких как Softpedia и Uptodown, подделки были доступны под именем издателя "Nitrokod INC".

Некоторые из программ были загружены сотни тысяч раз, например, поддельная настольная версия Google Translate на Softpedia, которая даже имела почти тысячу отзывов со средним баллом 9,3 из десяти, несмотря на то, что у Google нет официальной настольной версии для этой программы.

По данным Check Point Software Technologies, предложение настольной версии приложений является ключевой частью аферы.

Большинство программ, предлагаемых Nitrokod, не имеют настольной версии, что делает поддельное программное обеспечение привлекательным для пользователей, которые думают, что нашли программу, недоступную больше нигде.

По словам Майи Хоровиц, вице-президента по исследованиям Check Point Software, подделки, кишащие вредоносным ПО, также можно найти "простым поиском в Интернете".

"Самое интересное для меня то, что вредоносная программа настолько популярна, но так долго оставалась незамеченной".

На момент написания статьи программа Nitrokods, имитирующая Google Translate Desktop, остается одним из основных результатов поиска.

Дизайн помогает избежать обнаружения

Вредоносная программа особенно сложна для обнаружения, поскольку даже когда пользователь запускает фиктивное программное обеспечение, он остается в неведении, так как поддельные приложения могут имитировать те же функции, которые выполняет законное приложение.

Большинство хакерских программ легко собираются с официальных веб-страниц с использованием фреймворка на базе Chromium, что позволяет им распространять функциональные программы с вредоносным ПО, не разрабатывая их с нуля.

На сегодняшний день жертвами вредоносной программы стали более ста тысяч человек в Израиле, Германии, Великобритании, Америке, Шри-Ланке, Кипре, Австралии, Греции, Турции, Монголии и Польше.

Чтобы избежать мошенничества с помощью этой вредоносной программы и других подобных ей, Хоровиц говорит, что несколько основных советов по безопасности могут помочь снизить риск.

"Остерегайтесь похожих доменов, орфографических ошибок на веб-сайтах и незнакомых отправителей электронной почты. Загружайте программное обеспечение только от авторизованных, известных издателей или поставщиков и убедитесь, что ваша система безопасности конечных точек обновлена и обеспечивает комплексную защиту".

Источник