Атаки с отравлением адресов - это тактика злоумышленников, которые могут перенаправить трафик, прервать работу сервисов или получить несанкционированный доступ к конфиденциальным данным путем вставки фиктивных данных или изменения таблиц маршрутизации. Эти атаки, использующие недостатки сетевых протоколов, серьезно угрожают целостности данных и безопасности сети.

В этой статье мы расскажем о том, что такое атаки отравления адресов, их видах и последствиях, а также о том, как защититься от таких атак.

Атаки отравления адресов в криптовалютах, пояснения

В мире криптовалют враждебные действия, когда злоумышленники воздействуют на потребителей или вводят их в заблуждение путем подмены криптовалютных адресов, называются атаками отравления адресов.

В сети блокчейн эти адреса, состоящие из отдельных буквенно-цифровых строк, служат источником или местом назначения транзакций. Эти атаки используют различные методы для нарушения целостности и безопасности криптовалютных кошельков и транзакций.

Атаки с отравлением адресов в криптовалютном пространстве чаще всего используются либо для незаконного приобретения цифровых активов, либо для нарушения бесперебойной работы блокчейн-сетей. Эти атаки могут включать в себя:

Кража

Злоумышленники могут заставить пользователей перевести свои средства на вредоносные адреса, используя такие стратегии, как фишинг, перехват транзакций или манипулирование адресами.

Disruption

Отравление адресов может быть использовано для нарушения нормальной работы сети блокчейн путем создания перегрузок, задержек или прерываний транзакций и смарт-контрактов, что снижает эффективность работы сети.

Обман

Злоумышленники часто пытаются ввести в заблуждение пользователей криптовалют, выдавая себя за известных людей. Это подрывает доверие сообщества к сети и может привести к ошибочным транзакциям или путанице среди пользователей.

Для защиты цифровых активов и общей целостности технологии блокчейн атаки с отравлением адресов подчеркивают важность строгих процедур безопасности и постоянного внимания в криптовалютной экосистеме.

Типы атак отравления адресов

Атаки на отравление адресов в криптовалютах включают фишинг, перехват транзакций, эксплуатацию повторного использования адресов, атаки Sybil, поддельные QR-коды, подмену адресов и уязвимости смарт-контрактов, каждая из которых представляет собой уникальный риск для активов пользователей и целостности сети.

Фишинговые атаки

В криптовалютной сфере распространенным видом отравления адресов являются фишинговые атаки, в ходе которых преступники создают фальшивые веб-сайты, электронные письма или сообщения, которые очень похожи на респектабельные компании, такие как криптовалютные биржи или провайдеры кошельков.

Эти мошеннические платформы пытаются обманом заставить ничего не подозревающих пользователей раскрыть свои регистрационные данные, закрытые ключи или мнемонические фразы (фразы восстановления/посева). Получив их, злоумышленники могут проводить незаконные транзакции и получать несанкционированный доступ, например, к активам жертвы в биткоинах (BTC).

Например, хакеры могут создать поддельный сайт биржи, который выглядит точно так же, как и настоящий, и попросить потребителей войти в систему. После этого злоумышленники могут получить доступ к средствам клиентов на настоящей бирже, что приведет к значительным финансовым потерям.

Перехват транзакций

Другим методом отравления адресов является перехват транзакций, при котором злоумышленники перехватывают действительные криптовалютные транзакции и изменяют адрес назначения. Средства, предназначенные настоящему получателю, перенаправляются путем изменения адреса получателя на подконтрольный злоумышленнику. Подобные атаки часто связаны с вредоносным ПО, компрометирующим пользовательское устройство или сеть, либо и то, и другое.

Эксплуатация повторного использования адресов

Злоумышленники отслеживают блокчейн на предмет выявления случаев повторения адресов, а затем используют их в своих интересах. Повторное использование адресов может быть рискованным с точки зрения безопасности, поскольку может раскрыть историю транзакций адреса и его уязвимые места. Эти уязвимости используются злоумышленниками для получения доступа к кошелькам пользователей и кражи средств.

Например, если пользователь постоянно получает средства с одного и того же адреса Ethereum, злоумышленник может заметить эту закономерность и, воспользовавшись недостатком в программном обеспечении кошелька пользователя, получить несанкционированный доступ к его средствам.

Атаки Sybil

Для непропорционального контроля над функционированием криптовалютной сети атаки Sybil предполагают создание нескольких ложных идентификаторов или узлов. Благодаря этому злоумышленники могут изменять данные, обманывать пользователей и, возможно, ставить под угрозу безопасность сети.

Злоумышленники могут использовать большое количество мошеннических узлов в контексте блокчейн-сетей Proof-of-Stake (POS), чтобы существенно повлиять на механизм консенсуса, что дает им возможность изменять транзакции и потенциально проводить двойные траты криптовалют.

Поддельные QR-коды или адреса платежей

Отравление адресов может происходить и при распространении поддельных платежных адресов или QR-кодов. Злоумышленники часто доставляют эти фальшивые коды в физической форме неопытным пользователям, пытаясь обманом заставить их отправить криптовалюту туда, куда они не планировали.

Например, хакер может распространять QR-коды криптовалютных кошельков, которые выглядят как настоящие, но на самом деле содержат незначительные изменения в закодированном адресе. Пользователи, сканирующие такие коды, непреднамеренно отправляют деньги не на адрес получателя, а на адрес злоумышленника, что приводит к финансовым потерям.

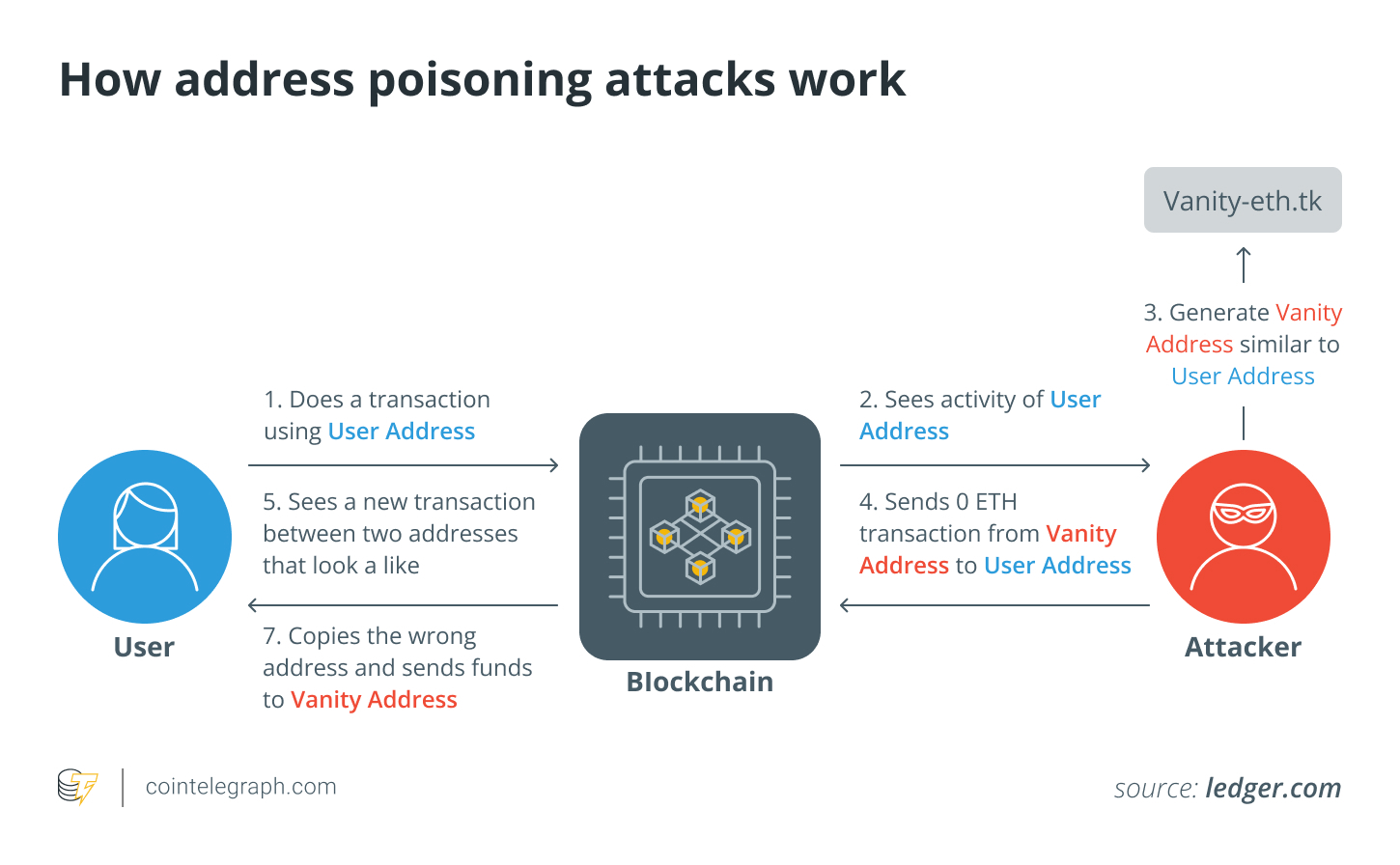

Подмена адреса

Злоумышленники, использующие подмену адресов, создают криптовалютные адреса, очень похожие на реальные. Идея состоит в том, чтобы обманом заставить пользователей перевести деньги не на адрес получателя, а на адрес злоумышленника. При этом используется визуальное сходство поддельного адреса с реальным.

Например, злоумышленник может создать Bitcoin-адрес, имитирующий адрес для пожертвований авторитетной благотворительной организации. Не знающие об этом жертвователи могут случайно перевести деньги на адрес злоумышленника, отправляя пожертвования в организацию, и тем самым отвлечь средства от их целевого использования.

Уязвимости смарт-контрактов

Злоумышленники используют недостатки или уязвимости в децентрализованных приложениях (DApps) или смарт-контрактах в системах blockchain для осуществления отравления адресов. Злоумышленники могут перенаправить деньги или заставить контракт вести себя непреднамеренно, изменяя способ проведения транзакций. В результате пользователи могут понести денежные потери, а в работе децентрализованных финансовых сервисов (DeFi) могут возникнуть сбои.

Последствия атак с отравлением адресов

Атаки с отравлением адресов могут иметь разрушительные последствия как для отдельных пользователей, так и для стабильности сети блокчейн. Поскольку злоумышленники могут похищать криптовалютные активы или изменять транзакции, чтобы перенаправить деньги на собственные кошельки, такие атаки часто приводят к большим финансовым потерям для их жертв.

Помимо денежных потерь, такие атаки могут привести к снижению доверия среди пользователей криптовалют. Доверие пользователей к безопасности и надежности блокчейн-сетей и соответствующих сервисов может быть подорвано, если они попадутся на мошеннические схемы или их ценности будут украдены.

Кроме того, некоторые атаки на отравление адресов, такие как Sybil-атаки или злоупотребление дефектами смарт-контрактов, могут помешать нормальной работе блокчейн-сети, что приводит к задержкам, перегрузкам или непредвиденным последствиям, оказывающим влияние на всю экосистему. Эти последствия подчеркивают необходимость создания надежных средств контроля безопасности и повышения осведомленности пользователей в криптовалютной экосистеме для снижения рисков атак с отравлением адресов.

Как избежать атак отравления адресов

Для защиты цифровых активов пользователей и обеспечения безопасности сетей blockchain крайне важно избегать атак с отравлением адресов в криптовалютном мире. Следующие способы помогут не стать жертвой таких атак:

Используйте свежие адреса

Создание нового адреса криптокошелька для каждой транзакции позволяет снизить вероятность того, что злоумышленники свяжут адрес с личностью человека или его прошлыми транзакциями. Например, атаки на отравление адресов могут быть уменьшены за счет использования иерархических детерминированных (HD) кошельков, которые создают новые адреса для каждой транзакции и снижают предсказуемость адресов.

Использование HD-кошелька повышает защиту пользователя от атак, связанных с отравлением адресов, поскольку автоматическая ротация адреса кошелька затрудняет перенаправление средств хакерами.

Использование аппаратных кошельков

По сравнению с программными кошельками аппаратные кошельки являются более безопасной альтернативой. Они минимизируют риски, сохраняя закрытые ключи в автономном режиме.

Соблюдайте осторожность при раскрытии публичных адресов

Людям следует проявлять осторожность при раскрытии своих криптоадресов в публичной сфере, особенно в социальных сетях, и предпочесть использование псевдонимов.

Выбирайте надежные кошельки

Для защиты от отравления адресов и других атак важно использовать известных провайдеров кошельков, которые известны своими средствами защиты и регулярным обновлением программного обеспечения.

Регулярные обновления

Для защиты от атак, отравляющих адреса, необходимо постоянно обновлять программное обеспечение кошелька с помощью новейших исправлений.

Внедрение белых списков

Используйте "белые списки" для ограничения операций только авторитетными источниками. Некоторые кошельки или сервисы позволяют пользователям вносить в "белый список" определенные адреса, на которые можно отправлять средства.

Рассмотрим мультисиговые кошельки

Кошельки, в которых для утверждения транзакции требуется несколько закрытых ключей, называются кошельками с мультиподписью (multisig). Такие кошельки обеспечивают дополнительную степень защиты, поскольку для утверждения транзакции требуется несколько подписей.

Использование инструментов анализа блокчейна

Чтобы выявить потенциально опасное поведение, люди могут отслеживать и изучать поступающие транзакции с помощью инструментов анализа блокчейна. Отправка, казалось бы, тривиальных, небольших количеств криптовалюты (пыли) на множество адресов - это распространенная практика, известная как "пыль". Аналитики могут выявить потенциальные попытки отравления, изучив схемы торговли "пылью".

Неизрасходованные выходы транзакций (UTXO) с ничтожными суммами криптовалюты часто являются следствием пыльных транзакций. Аналитики могут обнаружить возможные отравленные адреса, обнаружив UTXO, связанные с пыльными транзакциями.

Сообщайте о предполагаемых атаках

При возникновении подозрений на атаку с отравлением адресов необходимо сразу же связаться с компанией, предоставляющей криптокошелек, по официальным каналам поддержки и сообщить о случившемся.

Кроме того, они могут сообщить о случившемся в соответствующие правоохранительные или контролирующие органы для дальнейшего расследования и возможного судебного разбирательства, если атака нанесла значительный финансовый ущерб или имела злонамеренный характер. Для снижения возможных рисков и защиты индивидуальных и групповых интересов в криптовалютной экосистеме очень важно своевременно сообщать о случившемся.

Источник